Analizza, informa e se serve prende decisioni in modo autonomo

Nel mondo digitale odierno, le minacce informatiche sono in costante evoluzione e possono colpire aziende di qualsiasi dimensione.

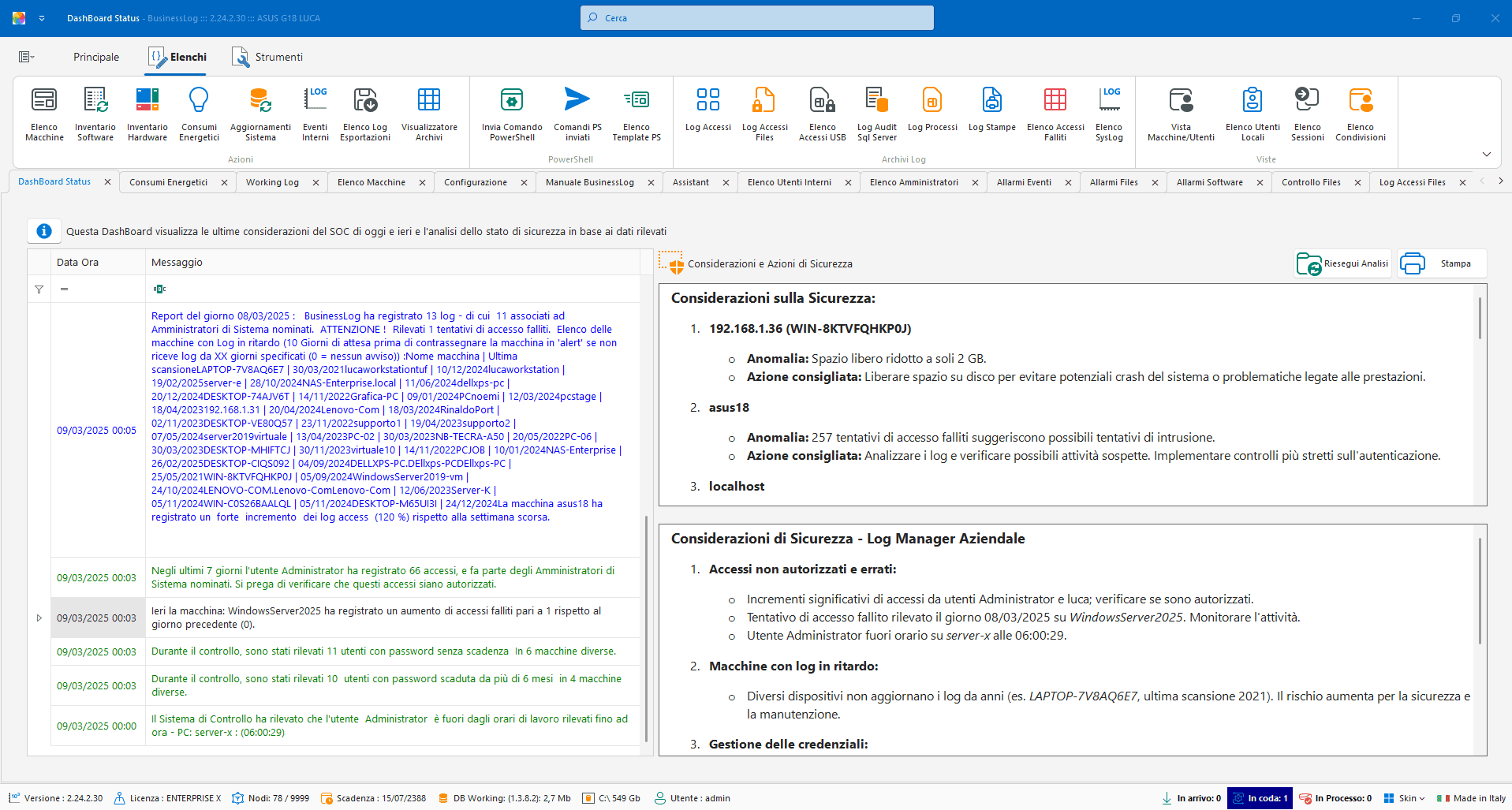

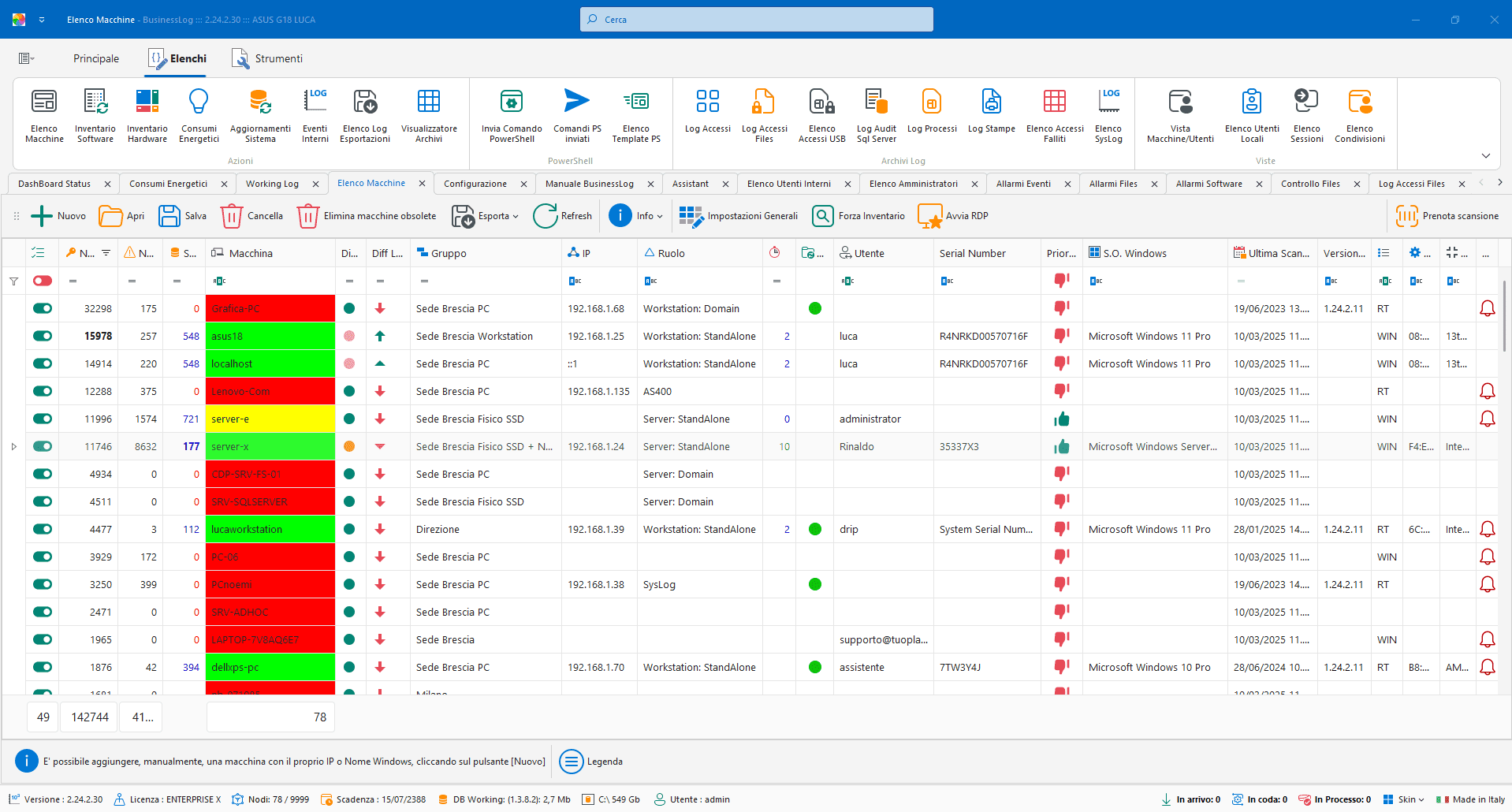

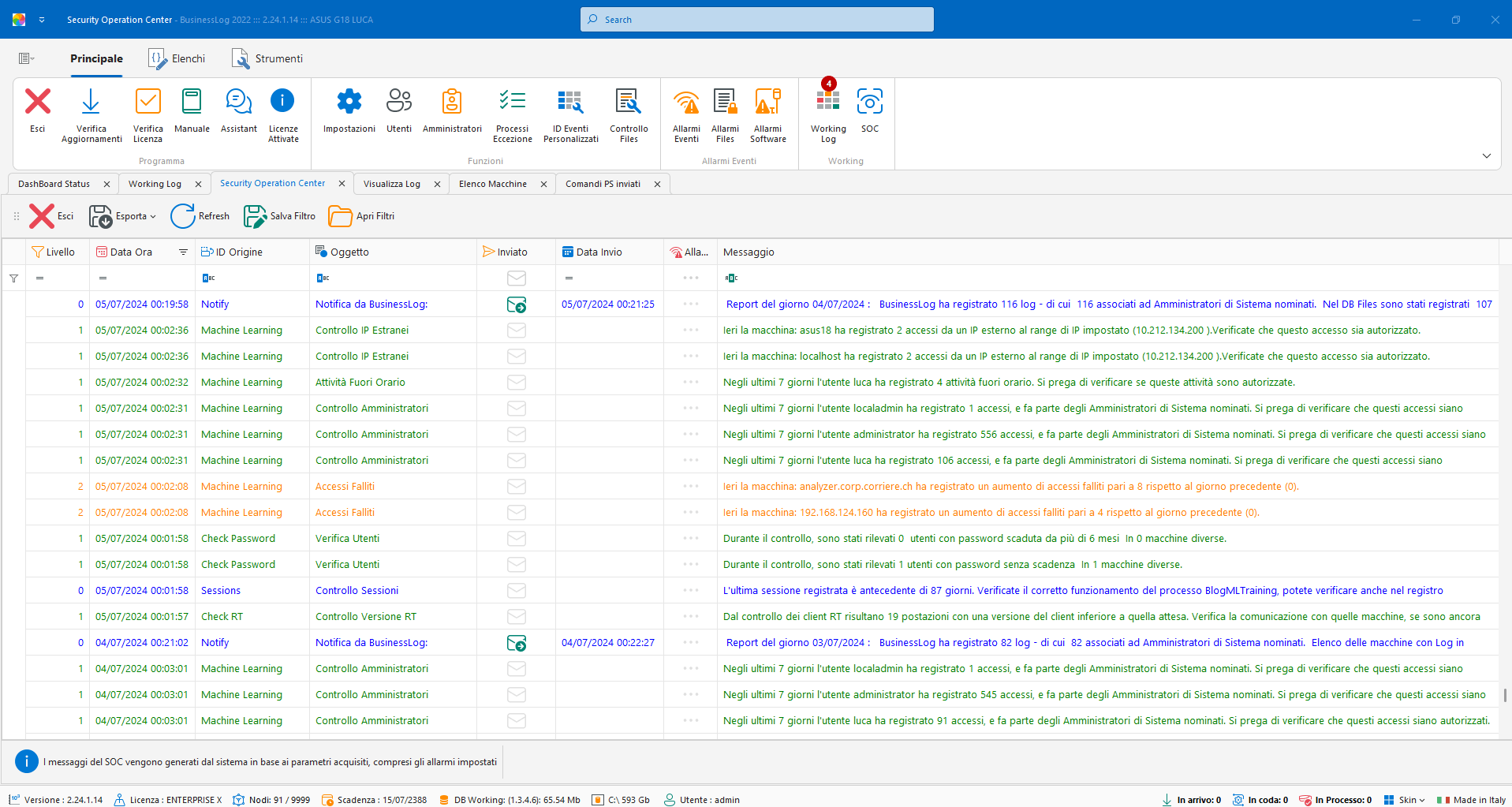

Oltre alle classiche funzionalità di un Security Operation Center (SOC), la versione integrata in Business LOG offre capacità avanzate di analisi degli eventi, correlazione automatica e monitoraggio continuo del comportamento degli utenti.

Conformità GDPR

Conformità NIS2

Conformità ISO 27001

Business LOG - Allarme rilevato!

Business LOG ha registrato un allarme ....

È disponibile il report giornaliero...

Rilevamento in tempo reale

Il SOC (Security Operation Center) di Business LOG rileva e risponde a minacce informatiche in tempo reale, garantendo protezione continua contro attacchi, vulnerabilità e attività sospette, con azioni immediate di mitigazione.

Grazie a un monitoraggio costante 24/7 e a strumenti avanzati di analisi comportamentale, è in grado di prevenire incidenti prima che diventino critici, offrendo una sicurezza proattiva e affidabile.

Sicurezza proattiva

Monitoraggio costante 24/7

Strumenti di analisi comportamentale

Risposta rapida agli incidenti

In caso di problematiche, il SOC di Business LOG è in grado di attivare immediatamente procedure di risposta per contenere e mitigare l'impatto.

Questo include l'isolamento delle minacce, la riparazione dei sistemi compromessi e il ripristino delle operazioni normali nel minor tempo possibile. Il sistema di Allarmi di Business LOG è in grado di preparare comandi in grado di intervenire prontamente e imparare a prevenire futuri problemi di sicurezza.

Risposta immediata alle minacce

Riparazione e ripristino

Prevenzione problemi futuri

Richiedi subito un preventivo

Richiedi un preventivo di Business LOG parametrato sulle reali esigenze della tua organizzazione.

Analisi proattiva delle minacce

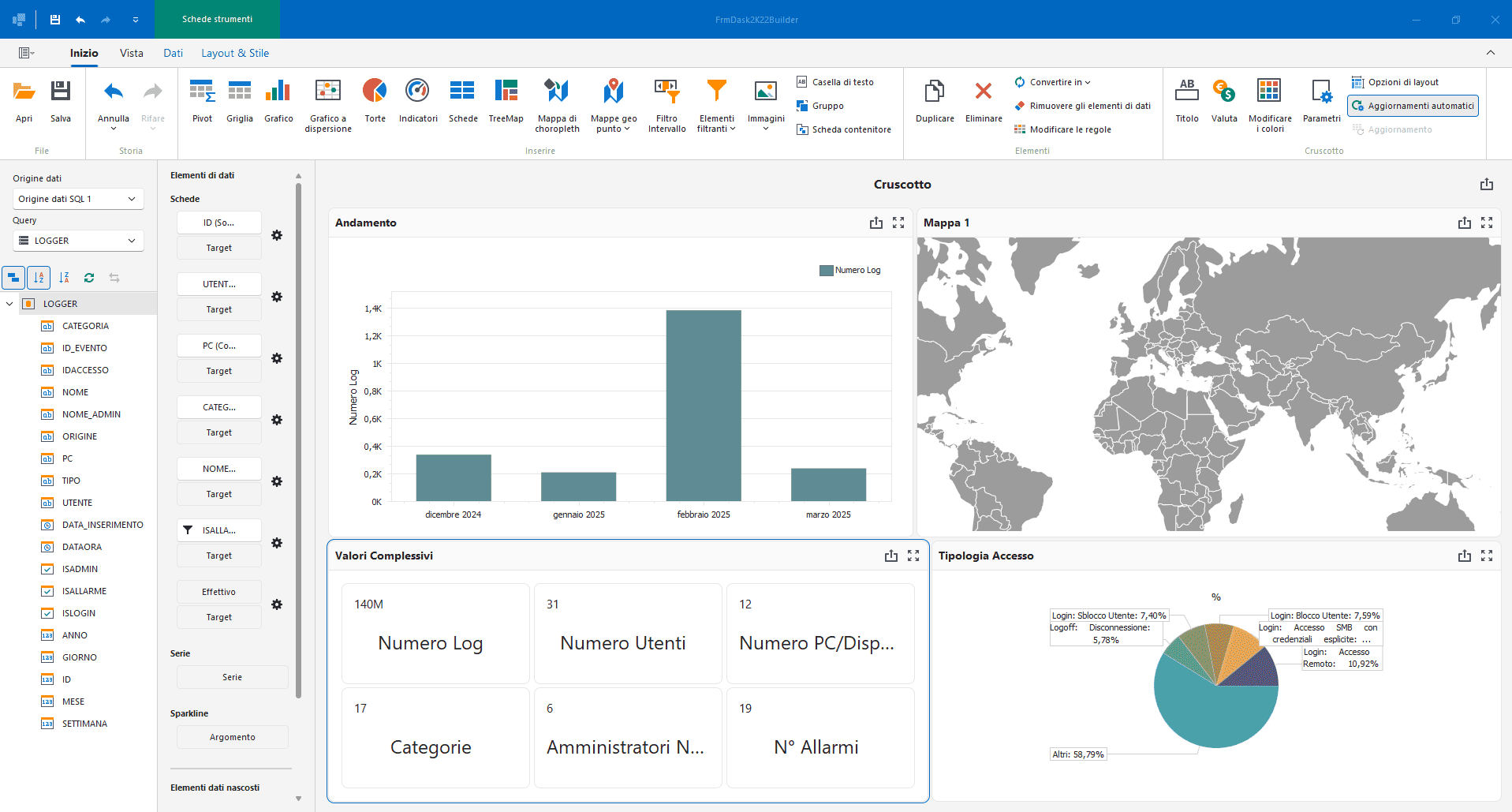

Attraverso l'uso di strumenti di intelligence, Machine Learning e analisi dei dati basata sull'Intelligenza Artificiale, il SOC può prevedere potenziali attacchi e vulnerabilità.

Questo approccio proattivo consente di implementare misure preventive prima che si verifichino incidenti gravi. Inoltre, grazie alla capacità di analizzare grandi volumi di dati in tempo reale, il SOC rileva anche minacce complesse e mirate, difficili da individuare con i metodi tradizionali. Ciò garantisce una protezione avanzata e la capacità di adattarsi rapidamente a nuove tipologie di attacchi, migliorando la resilienza complessiva dell'organizzazione.

Prevenzione proattiva attacchi

Analisi dati real-time

Adattamento a nuove minacce

Conformità normativa

Il SOC aiuta la tua organizzazione a mantenere la conformità con le normative sulla sicurezza dei dati, come il GDPR, le norme NIS2 e molte altre. Fornisce report dettagliati e audit che dimostrano l'adesione alle leggi e agli standard del settore.

Questo riduce il rischio di sanzioni e protegge la reputazione aziendale, fornendo una solida base per la gestione delle verifiche di conformità e per migliorare la sicurezza complessiva dei dati aziendali.

Conformità GDPR

Conformità NIS2

Conformità ISO 27001

Richiedi subito un preventivo

Richiedi un preventivo di Business LOG parametrato sulle reali esigenze della tua organizzazione.

Formazione e consapevolezza

Oltre agli aspetti tecnici, il SOC offre strumenti per aumentare la consapevolezza del personale sulle migliori pratiche di sicurezza, riducendo il rischio di errori umani. Attraverso notifiche tempestive e alert, il personale viene informato su potenziali minacce e comportamenti a rischio.

Questo approccio proattivo aiuta a migliorare la risposta interna agli incidenti e rafforza la cultura della sicurezza all'interno dell'azienda, garantendo che tutti i dipendenti siano allineati con le politiche di sicurezza e adottino comportamenti adeguati per prevenire attacchi.

Consapevolezza del personale

Notifiche tempestive e alert

Cultura della sicurezza

Allarmi e report personalizzati

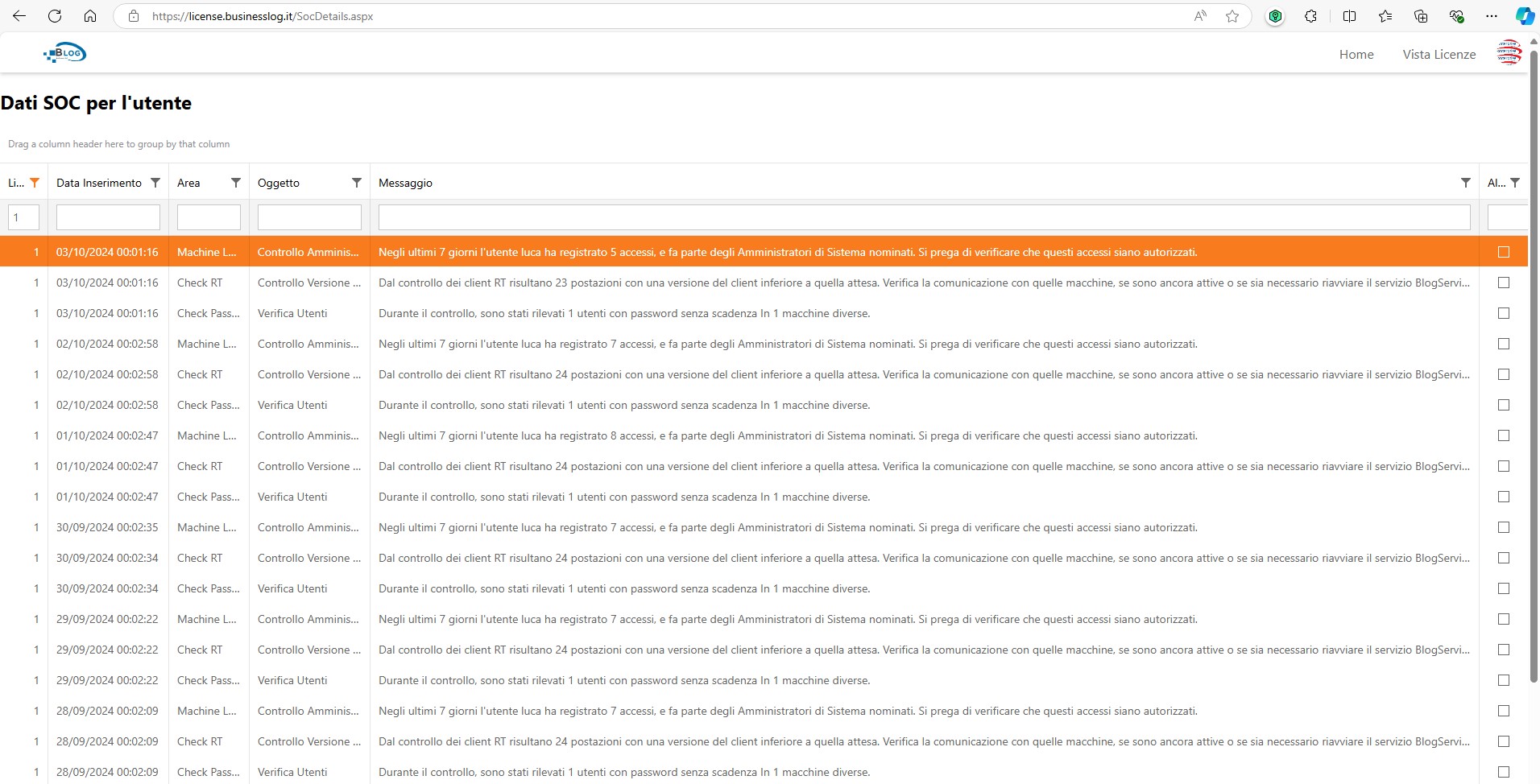

Configura allarmi specifici per le esigenze della tua azienda e ricevi report dettagliati sulle attività sospette. Gli allarmi possono essere settati per diverse condizioni, come accessi non autorizzati, modifiche critiche ai file o anomalie nel comportamento degli utenti.

I report forniscono una panoramica completa, consentendo di analizzare eventi nel dettaglio e prendere decisioni informate per migliorare la sicurezza aziendale. Inoltre, questi report possono essere facilmente condivisi con il management o utilizzati per audit di conformità alle normative di sicurezza.

Allarmi personalizzati

Report dettagliati

Strumenti per il management

Amministratori di Sistema.

Grazie al monitoraggio costante e alla correlazione automatica degli eventi, il SOC supporta gli Amministratori di Sistema nella gestione della rete e nella risoluzione rapida delle minacce, migliorando la sicurezza operativa.

Chief Information Security Officer (CISO).

Il SOC di Business LOG fornisce al Chief Information Security Officer visibilità continua su potenziali minacce e vulnerabilità, facilitando la definizione di strategie di sicurezza efficaci e una gestione proattiva degli incidenti.

Amministratori Delegati (CEO).

Il SOC offre agli Amministratori Delegati una protezione continua contro attacchi informatici, riducendo il rischio per il business e garantendo la continuità operativa e la salvaguardia della reputazione aziendale.

Compliance Officer.

Il SOC facilita la conformità normativa tramite report dettagliati e audit, assicurando che l'azienda rispetti GDPR, NIS2 e altre normative, semplificando il lavoro di verifica e certificazione.

Dipartimenti Legali.

Il SOC fornisce una documentazione dettagliata sulla gestione delle minacce e la conformità normativa, aiutando a evitare sanzioni e a provare l'aderenza alle leggi sulla sicurezza dei dati.

Responsabili IT.

Il SOC garantisce protezione 24/7 e fornisce strumenti avanzati per prevenire attacchi, consentendo ai responsabili IT di mantenere l'integrità dei sistemi e ridurre i tempi di inattività.

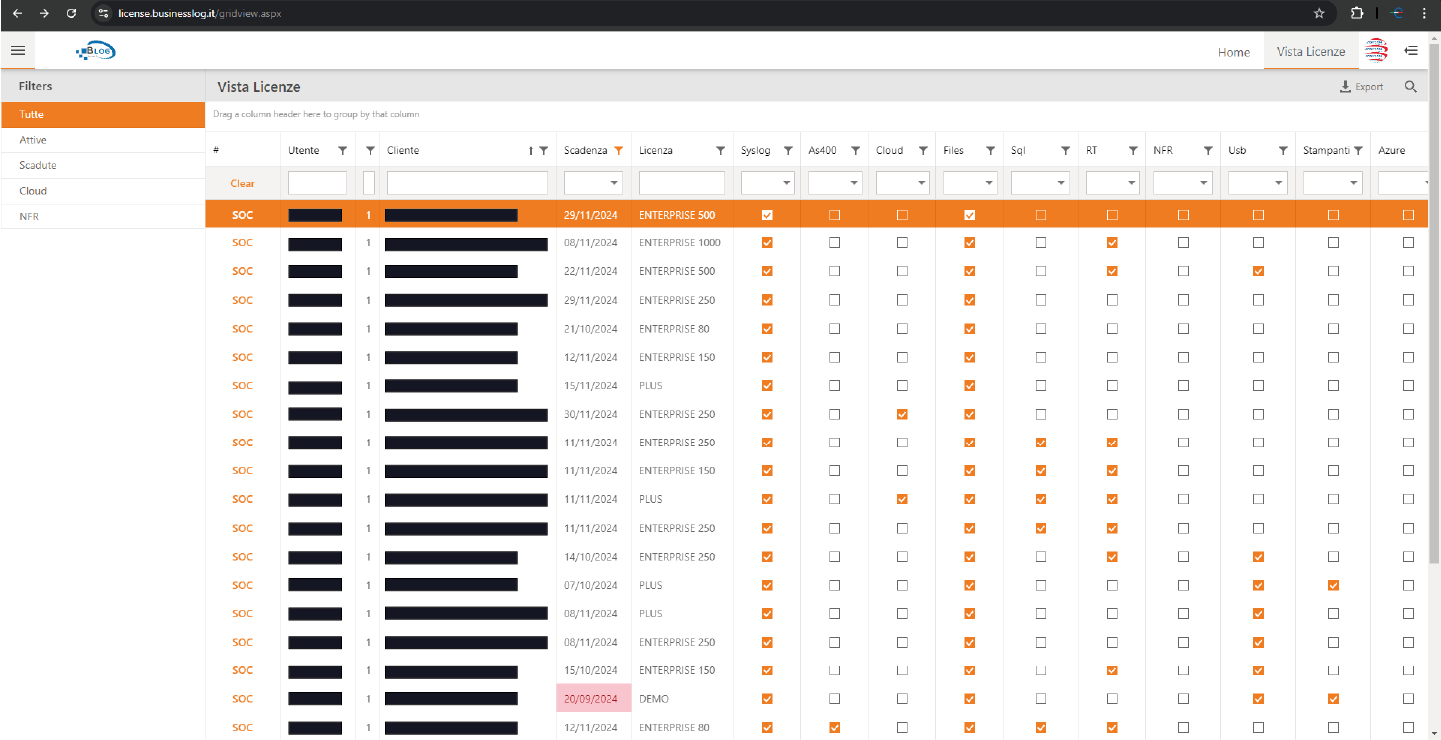

Mediante il Plugin SOC Stream è possibile consultare le informazioni raccolte dal SOC (installato on-premise) su un sito web dedicato, garantendo così una visione completa, sempre disponibile ed in tempo reale delle attività di sicurezza e conformità.

Scorrendo verso sinistra, puoi visualizzare ciò che il Plugin SOC Stream mostra ai Partner Business LOG (ovvero un pannello di controllo con tutti i SOC dei suoi clienti, dal quale può accedere alle singole viste), mentre scorrendo verso destra, puoi vedere l'interfaccia riservata ai clienti Business LOG.

Scopri tutte le principali risposte a proposito di Business LOG Server.

Presentazione Dedicata di Business LOG

Sei interessato alla Suite? Pianifica subito la presentazione da remoto di Business LOG con uno dei nostri tecnici per scoprire tutte le funzionalità del software e vederlo in azione.